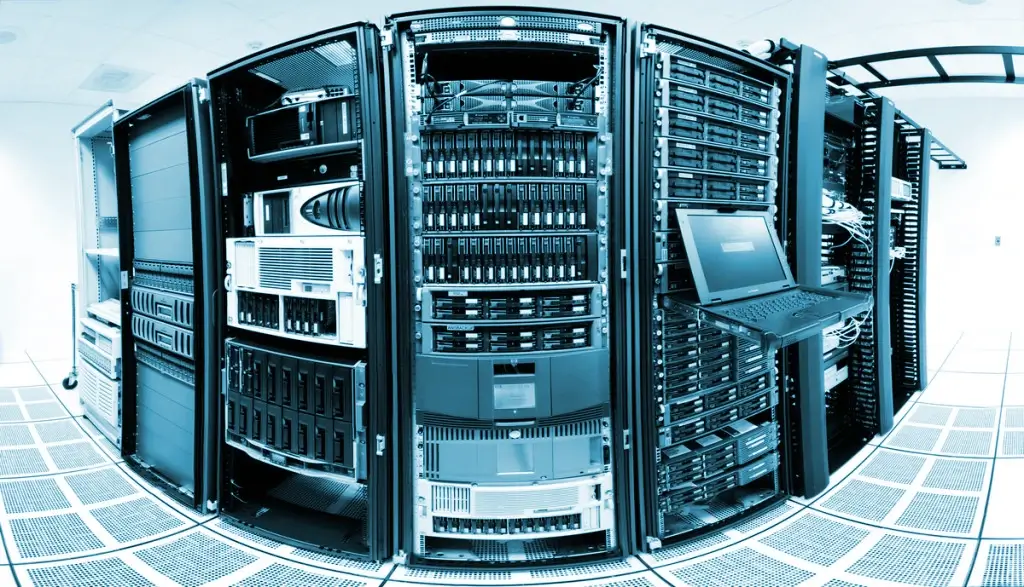

INFRAESTRUCTURA

Aspectos clave para seleccionar equipos de red

- TAMAÑO de equipos: medidas, enrackeable 19", DIN, sobremesa

- CAPACIDAD: puertos 5, 8, 16, 24, 48, ... 432

- INTERFACES: Puertos Eléctricos (Cobre BASET) SFP, SFP+, QSFP28

- VELOCIDAD: 10/100/GIGA, 2.5G, 10G. 25G, 40G, 100G

- FUNCIONALIDADES: Básicas, Seguridad, Avanzadas, Específicas como Routing, RIP, OSPF, BGP, MPLS

- ADMINISTRACIÓN: Web, CLOUD, CLI. -Tipo de Soporte-

- CARACTERÍSTICAS FÍSICAS: Industrial, PoE+, Fibra, Fuente redundante, Stack Físico

- TOPOLOGÍA: ESTRELLA, ANILLO, CHAIN -Alta Disponibilidad-

- ORDEN JERÁRQUICO: ACCESO, DISTRIBUCIÓN, CORE

CONFIGURAR una RED

-

Algunas funcionalidades de gestión

VLANConfiguración de redes de área local virtual

STPEl protocolo Spanning Tree se utiliza para gestionar la presencia de bucles

ACLConfiguración de las listas de control de acceso

-

PORT TRUNKINGAGRUPAR PUERTOS

Permite agrupar múltiples conexiones físicas en un enlace lógico para obtener mayor ancho de banda y capacidad de transferencia de datos.

-

ENRUTAMIENTO: OSPF y BGPREDES de GRAN ESCALA

Son necesarios si la red consta de múltiples subredes; se utilizan para intercambiar información de rutas y decidir cual es la mejor.

INTRANET

Una intranet es una red privada que utiliza tecnologías de internet para compartir información y recursos dentro de una organización o empresa. Es similar a internet, pero restringida a un grupo de usuarios autorizados. Permite el intercambio de documentos, la comunicación interna, el acceso a bases de datos y otros servicios, facilitando la colaboración y la eficiencia en el flujo de información.

EXTRANET

Una extranet es una extensión de la intranet que permite a usuarios externos, como proveedores, clientes o socios comerciales autorizados, acceder a ciertos recursos o servicios de la organización. Establece conexiones seguras y controladas brindando acceso a información específica. Al igual que la intranet, la extranet garantiza la seguridad y la privacidad de los datos mediante la autenticación y el cifrado de la información transmitida.

Una VPN (Red Privada Virtual) es una tecnología que permite establecer una conexión segura y encriptada a través de una red pública, como internet. Protege la privacidad y la seguridad de las comunicaciones, especialmente cuando se accede a recursos de una red privada desde un lugar remoto.

Las VPNs son ampliamente utilizadas en el campo de las redes, ya que ofrecen numerosos beneficios. Permiten a los usuarios acceder de forma segura a recursos y servicios restringidos dentro de una red privada, como servidores, bases de datos y sistemas de archivos. Además, las VPNs garantizan la confidencialidad de la información transmitida y protegen contra posibles ataques o interceptaciones.

Para establecer una VPN, se utiliza un software cliente que se conecta a un servidor VPN a través de internet. La conexión se realiza mediante un túnel encriptado, lo que significa que los datos que se transmiten están protegidos y no pueden ser leídos por terceros no autorizados.

El DHCP Snooping es una función de seguridad que se utiliza en redes Ethernet para mitigar ataques de suplantación de DHCP (Dynamic Host Configuration Protocol). El proceso de funcionamiento es el siguiente:

- Configuración: Se activa el DHCP Snooping en los switches de la red. Esto implica habilitar la función y configurar los puertos de confianza y no confianza.

- El switch mantiene una tabla de enlace IP-MAC que registra las direcciones IP asignadas a cada dirección MAC en la red. Esta tabla se construye a medida que se reciben y se validan los mensajes DHCP.

- Filtrado de mensajes: El switch verifica cada mensaje DHCP recibido en los puertos no confiables. Se verifica la dirección IP origen, dirección MAC origen, dirección IP destino y otros campos para asegurarse de que sean válidos y coherentes con la tabla de enlace IP-MAC. Si detecta un mensaje sospechoso o no válido, el switch puede descartar el mensaje, generar una alarma o incluso apagar el puerto.